Een aanpak voor informatiebeveiliging

Informatiebeveiliging kan op veel manieren ingericht worden.

ISO 27001 is in Nederland (en ver daarbuiten) de standaard geworden om je informatiebeveiliging op in te richten. Meer en meer stellen bedrijven en overheden aan elkaar de eis om 27001 gecertificeerd te zijn. In sommige gevallen is het zelfs een hard criterium om zaken met elkaar te kunnen en mogen doen.

Toch betekent in mijn ogen die certificering niet automatisch dat je dan “veilig” bent. Beveiliging blijft voor een groot deel mensenwerk en mensen maken nu eenmaal fouten. Je toont in ieder geval wel aan dat je je best hebt gedaan en serieus over “security” nadenkt.

Het belangrijkste is dat je altijd kijkt naar de risico’s die je bedrijfsprocessen lopen en hoe je die risico’s tot een aanvaardbaar niveau kunt beperken. Certificering is een mooie bijkomstigheid.

Tot en met ISO 27001 waren voor de inrichting van je informatiebeveiliging de security aspecten Beschikbaarheid, Vertrouwelijkheid en Integriteit (BIV) de kernpunten waaraan de informatiebeveiliging werden opgehangen.

Vanaf de 2022 versie van ISO 27001 is daar verandering in gekomen.

Cybersecurity-concepten

Cybersecurity-concepten zijn verschillende attributen om beheersmaatregelen te bekijken vanuit een ander oogpunt te bekijken.

Hierbij ligt het verband tussen bijvoorbeeld de beheersmaatregelen uit ISO 27002 en de in ISO/IEC TS 27103 beschreven Cybersecurity-concepten.

De wereld veranderd echter in snel tempo en de behoefte ontstond om ook op andere manieren naar informatiebeveiliging te kijken.

In 2013 kwam het Amerikaanse National Institute of Standards and Technology (NIST) met een Cyber Security Framework (CSF) , dat de informatiebeiliging op een andere manier aanpakt dan ISO 27001. Er is echter wel een volledige match met de ISO maatregelen zodat de aanpak ook binnen de ISO 27001 bruikbaar is. ISO nam het NIST CSF over in de ISO 27103 norm.

Wat het NIST CSF bijzonder maakt is dat het security echter niet van uit de BIV gedachte wordt benaderd, maar dat zij het benaderen in het vanuit de principes van de incidentcyclus:

- Governance (Govern)

- Identificeren (Identify)

- Beschermen (Protect)

- Detecteren (Detect)

- Reageren (Respond)

- Herstellen (Recover)

Governance gaat over de verantwoordelijkheden binnen een organisatie. Hoe is de informatiebeveiliging ingebed in de organisatie? Wie draagt welke verantwoordelijkheden. Dat gaat niet alleen over data eigenaarschap of systeem eigenaarschap, maar ook over corporate governance code.

Het hoofdstuk ‘Identificeren’ gaat uit van het idee dat je eerst je organisatie goed in kaart moet brengen. Je beschrijft de bedrijfsprocessen zodat je goed weet wat er binnen je bedrijf gebeurd. Die bedrijfsprocessen zijn afhankelijk van locaties en IT/OT systemen.

Je brengt de locaties waar bedrijfsprocessen gebruik van maken in kaart. Welke terreinen, gebouwen en ruimtes gebruik je?

Je brengt je netwerkomgeving in kaart, alle Clouddiensten, de aangesloten servers, werkstations, de gebruikte operating systemen en software. Dan kijk je, door middel van risico analyses naar de risico’s die je bedrijfsproces loopt.

Wanneer je dat in beeld hebt gebracht neem je beschermende maatregelen (‘Beschermen’).

Je implementeert maatregelen die er voor moeten zorgen dat security incidenten herkent worden (‘Detecteren’) en maatregelen die er voor moeten zorgen dat je de juiste procedures ingericht hebt om bij een security incident adequaat te kunnen ‘Reageren’.

Mocht er dan uiteindelijk toch iets echt fout gegaan zijn, dan helpen de maatregelen beschreven in ‘Herstellen’ je om zo snel mogelijk weer in bedrijf te komen ende schade zo beperkt mogelijk te houden.

Dit geeft dus naast BIV een compleet andere, maar wel heel logisch insteek om je security in te richten. Waarbij wel opgemerkt moet worden dat het een niet zonder het ander kan. Onderdeel van het proces ‘Identificeren’ is nog steeds de risico analyse, waarbij de BIV waarden worden geïdentificeerd.

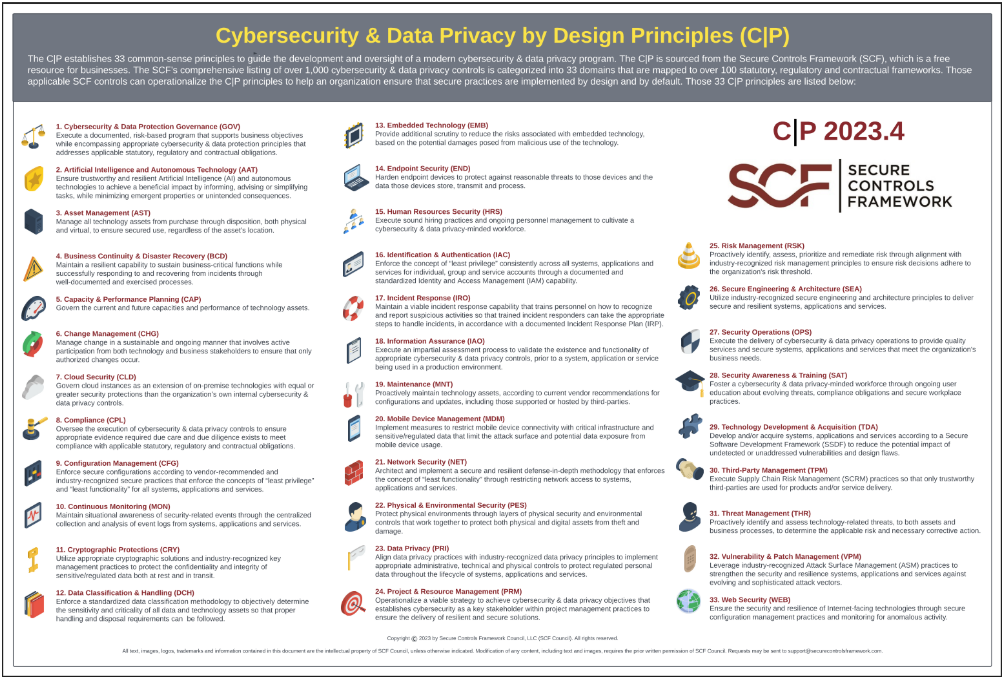

In een volgend artikel ga ik dieper in op het NIST CSF en op het Secure Controls Framework waarin alle puzzelstukjes bij elkaar komen.

Kijk hier voor meer informatie over het NIST CSF / ISO 27103

En kijk hier naar een verdere uitleg over het Secure Controls Framework

Wilt u daar meer over weten? Neem dan vrijblijvend contact op.

Neem contact op

Uw veiligheid, onze expertise

Van toegangspoort tot digitale poortwachter: één betrouwbare partner voor totale beveiliging.